Direttiva Europea in materia di

Cybersicurezza

La Direttiva NIS2 (Network and Information Security) ha l’intento di rafforzare il livello globale di cybersicurezza in Europa, introducendo misure di supervisione più rigide e requisiti di applicazione più rigorosi. L’obiettivo è duplice: migliorare la prevenzione, la risposta e la resilienza agli incidenti di cybersecurity; minimizzare l’impatto e i danni che gli attacchi informatici possono causare a tutti i cittadini europei, alla pubblica amministrazione e alle aziende private. Tutto questo insieme alla stringente necessità di gestire in sicurezza e in piena conformità normativa gli scambi transfrontalieri di dati di fronte a una sempre più crescente presenza di minacce informatiche.

Entro il 17 ottobre 2024

A quella data avrò l’obbligo di denunciare l’incidente informatico alle autorità predisposte dalla Direttiva UE. E lo dovrò fare entro un determinato limite di tempo e con le modalità previste dalla Direttiva Cybersecurity. Insomma, non si può più improvvisare.

Di seguito un approfondimento sulla direttiva, sugli obblighi e sulle sanzioni previste per le aziende che non si adeguano.

Guarda il nostro webinar “Cybersecurity e digitalizzazione: rischi, opportunità e strumenti”

Direttiva NIS2: cosa prevede la normativa?

1. Analisi dei rischi

L’obiettivo primario della NIS 2 è quello di favorire la diffusione di un approccio di gestione basato sull’identificazione, valutazione e mitigazione del rischio di attacco informatico. È solo infatti valutando e riconoscendo la presenza del rischio che diventa possibile definire un piano di azione e prevenzione in grado di proteggere il business e i suoi utenti in caso di incidente. Dunque, per le imprese si tratta di adottare un processo di risk assessment che comprenda:

- l’individuazione degli eventi cyber potenzialmente disastrosi che meritano un approfondimento accurato;

- la valutazione di tali eventi per stimarne il livello di rischio e la gravità che rappresenterebbe per l’attività del business. In questo caso, operazioni di vulnerability assessment e penetration test sono ideali;

- la predisposizione delle misure di prevenzione e protezione, ovvero la pianificazione di un incident response per gestire gli eventuali incidenti informatici;

- l’implementazione delle misure di prevenzione e protezione individuate, cioè la predisposizione di un piano di continuità di business e gestione della crisi;

- il monitoraggio periodico e revisione delle misure adottate tenendo presente che la NIS 2, al fine di responsabilizzare tutti gli attori coinvolti nella supply chain, impone a tutti i fornitori di disporre di adeguati requisiti in termini di sicurezza.

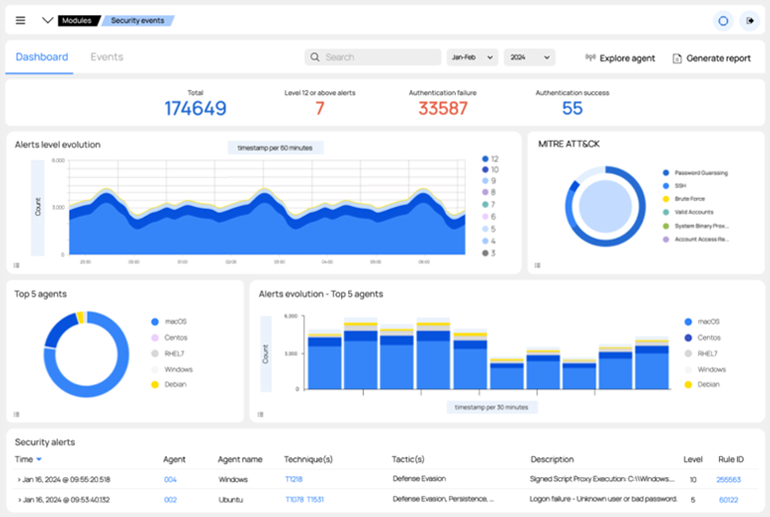

Security Information And Event Management (SIEM)

Raccoglie informazioni dai log e dai dati degli eventi generati da un’organizzazione attraverso le applicazioni, i sistemi di sicurezza e l’hardware di un’azienda. Analizzando gli eventi con l’aiuto di regole e motori di analisi, i sistemi SIEM riescono a rilevare e analizzare le minacce alla sicurezza in tempo reale. Inoltre, tutte le informazioni vengono indicizzate per la ricerca, allo scopo di semplificare le analisi, la gestione dei log e la generazione dei report da parte dei team di sicurezza.

2. Continuità operativa

L’articolo 21 del NIS2 obbliga gli Stati membri a garantire che le entità essenziali e importanti gestiscano il rischio implementando sistemi, policy e best practice efficaci che coprano un’ampia gamma di misure e discipline di cybersecurity, tra cui la continuità operativa, come la gestione dei backup e il ripristino di emergenza.

È necessario dunque:

- adottare sistemi di monitoraggio delle infrastrutture tecnologiche per conoscere in tempo reale lo stato delle soluzioni informatiche;

- prevedere adeguati sistemi di protezione da attacchi informatici o eventi dannosi;

- dotarsi di procedure di backup dei dati;

- dotare l’infrastruttura – specialmente nei nodi critici – di elementi di ridondanza in grado di assicurare l’affidabilità dell’intero sistema di elaborazione dati;

- implementare processi di Disaster Recovery per il ripristino delle infrastrutture e dei dati nel più breve tempo possibile e con il minore impatto sull’operatività aziendale.

Software di continuità operativa

Consente di monitorare facilmente server, applicazioni e dispositivi di rete, raccogliendo statistiche accurate e dati sulle prestazioni. Progettato per scalare da piccoli ambienti a grandi ambienti senza perdita di dati, sarà facile analizzare la tua infrastruttura e pianificare la capacità di conseguenza.

Zabbix è uno strumento di monitoraggio distribuito con un’interfaccia web centrale che permette di:

- monitorare tutte le prestazioni e gli incident della tuo data center;

- raccogliere metriche da qualunque dispositivo, sistema, applicazione;

- rilevare automaticamente anomalie all’interno delle metriche di flusso, senza necessità di analisi continua dei dati in entrata;

- visionare la panoramica del tuo ambiente IT attraverso un unico pannello di controllo web based con potenti funzioni di visualizzazione (mappe, overview, grafici e dashboard);

- impostare notifiche flessibili e intelligenti, configurate per avvisare solo in caso di comparsa delle principale cause di un problema grazie al meccanismo di correlazione degli eventi;

- automatizzare il monitoraggio di ambienti dinamici di grandi dimensioni;

- scalare senza limiti creando un monitoraggio distribuito mantenendo un controllo centralizzato dei dati.

3. Gestione e reportistica degli incidenti

La direttiva NIS2 impone ad ogni entità critica, obblighi di notifica per gli incidenti che hanno un “impatto significativo” sulla fornitura dei loro servizi. Queste notifiche devono essere effettuate presso l’autorità competente o il CSIRT (Computer Security Incident Response Team) pertinente.

Obblighi di notifica multi-livello

Early Warning

Entro 24 ore dal momento in cui si viene a conoscenza dell’incidente.

Official Incident Notification

Entro 72 ore dall’inizio dell’incidente.

Intermediate Status Report

Su richiesta del CSIRT o dell’autorità competente pertinente.

Final Report

Entro un mese dall’inizio dell’incidente.

Relazione finale

Descrizione dettagliata dell’incidente, compresi la gravità e l’impatto, il tipo di minaccia o la causa principale che probabilmente ha scatenato l’incidente, le misure di mitigazione applicate e in corso e, nel caso, l’impatto transfrontaliero dell’incidente.

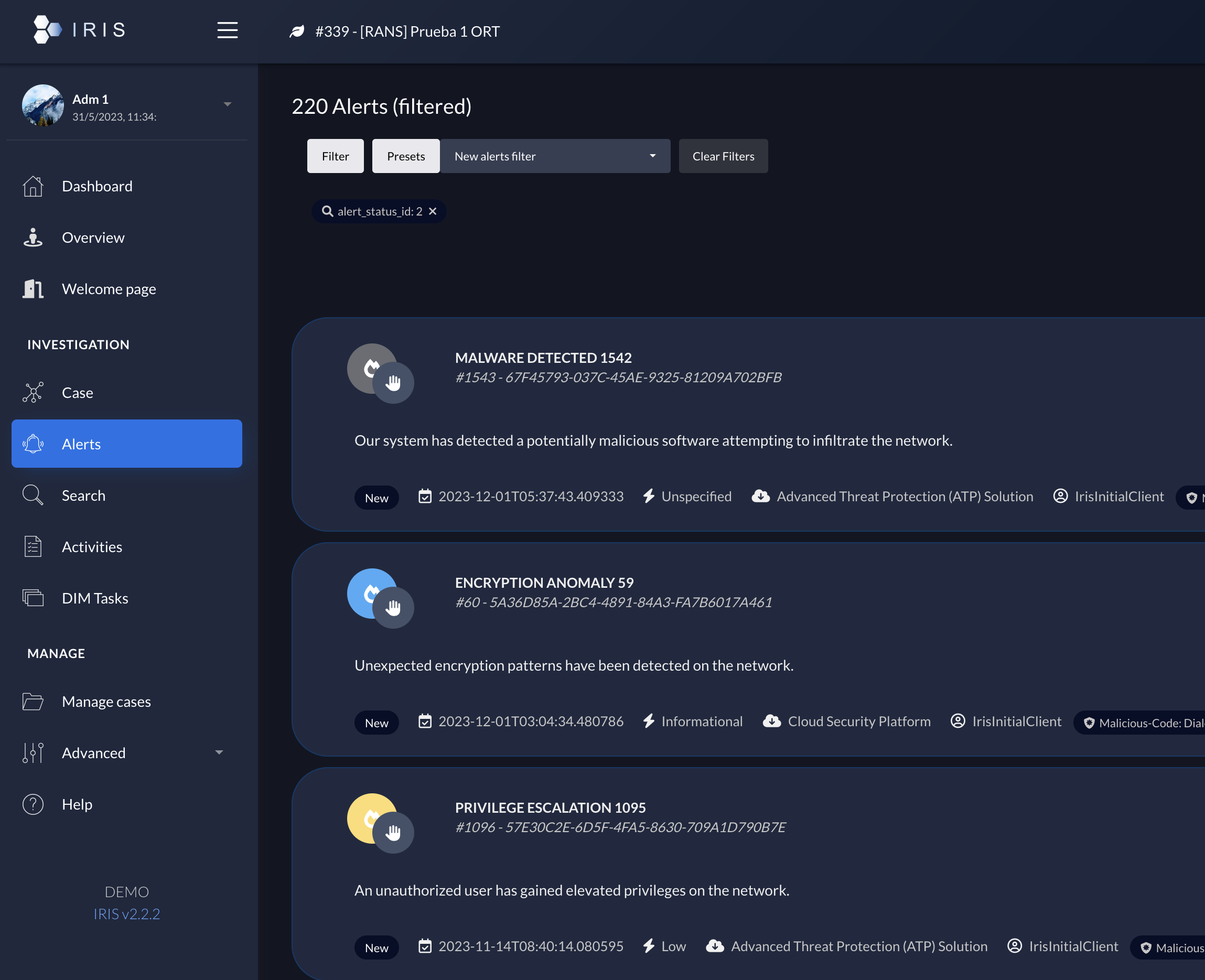

Incident Reporting Tool

Incident Reporting Tool (IRP) è lo strumento efficace al management (incident response teams (CSIRTs), system and network administrators, chief information security officers (CISOs), chief information officers (CIOs), security staff etc..) alla gestione e mitigazione dell’incidente di sicurezza informatico, capace di garantire la continuità operativa e che sia mezzo di difesa oltre che strumento utile alle fasi investigative.

Sicurezza Informatica

L’importanza di un

partner affidabile

Il paradigma dei Managed services applicato allo scenario descritto sopra impone anche un nuovo approccio all’evoluzione tecnologica sul fronte dell’IT security, che diventa costante e che deve sapersi orientare in un panorama di offerte sempre più vasto.

In questo senso diventa fondamentale la vicinanza di un partner affidabile, col quale instaurare un rapporto che vada oltre i temi della semplice fornitura di soluzioni e della consulenza, ampliandosi a una vera e propria collaborazione di lungo termine.

Exasys è già a fianco delle aziende nel processo di adeguamento agli obblighi GDPR in quanto ufficialmente accreditata DPO – DATA PROTECTION OFFICER, ma non solo: qualificata secondo gli standard internazionali delle norme ISO 9001:2015 IAF 37 è ente accreditato per la formazione aziendale in tema cybersecurity e sicurezza informatica aziendale.

Vuoi saperne di più? Scarica il nostro paper GDPR: gli obblighi per le imprese

Piani di Sicurezza

soluzioni & prezzi

- Endpoint & Server Protection

- Data Protection

- Infrastruttura Cloud Ridondante

- Videosorveglianza & Automazione

- Assistenza Tecnica

- Endpoint & Server Protection

- Data Protection

- Disaster Recovery

- Infrastruttura Cloud Ridondante

- Videosorveglianza & Automazione

- Assistenza 7x24h

- Endpoint & Server Protection

- Backup & Restore

- Videosorveglianza

- Assistenza Tecnica