In questo articolo parleremo dell’Analisi dei rischi NIS2 previsto dalla normativa europea.

Nelle puntate precedenti abbiamo individuato i soggetti destinatari della Direttiva: la normativa europea identifica direttamente le medie e grandi imprese dei settori critici individuati dagli allegati I e II della Direttiva NIS 2.

A supporto delle imprese che necessitano di avviare le procedure di adeguamento normativo, abbiamo redatto una comoda checklist per comprendere quali attività pianificare nei prossimi mesi al fine di rispettare le scadenze e le disposizioni in materia di cybersicurezza.

Nei post precedenti (Direttiva NIS 2: indicazioni operative – Parte I) è stata avviata l’analisi di cosa devono fare i soggetti destinatari delle disposizioni normative per adempiere agli obblighi di legge.

Adesso è tempo di entrare nel merito di ciascun adempimento. Partiamo con l’analisi dei rischi.

Direttiva NIS 2: l’articolo 21

Il punto di partenza è sempre l’articolo 21 della Direttiva 2555/2022 (NIS 2):

- Le misure di cui al paragrafo 1 sono basate su un approccio multirischio mirante a proteggere i sistemi informatici e di rete e il loro ambiente fisico da incidenti e comprendono almeno gli elementi seguenti:

a) politiche di analisi dei rischi e di sicurezza dei sistemi informatici;

b) gestione degli incidenti;

c) continuità operativa, come la gestione del backup e il ripristino in caso di disastro, e gestione delle crisi;

d) sicurezza della catena di approvvigionamento, compresi aspetti relativi alla sicurezza riguardanti i rapporti tra ciascun soggetto e i suoi diretti fornitori o fornitori di servizi;

e) sicurezza dell’acquisizione, dello sviluppo e della manutenzione dei sistemi informatici e di rete, compresa la gestione e la divulgazione delle vulnerabilità;

f) strategie e procedure per valutare l’efficacia delle misure di gestione dei rischi di cibersicurezza;

g) pratiche di igiene informatica di base e formazione in materia di cibersicurezza;

h) politiche e procedure relative all’uso della crittografia e, se del caso, della cifratura;

i) sicurezza delle risorse umane, strategie di controllo dell’accesso e gestione degli attivi;

j) uso di soluzioni di autenticazione a più fattori o di autenticazione continua, di comunicazioni vocali, video e testuali protette e di sistemi di comunicazione di emergenza protetti da parte del soggetto al proprio interno, se del caso.

Soffermiamo la nostra attenzione sul punto a) politiche di analisi dei rischi e di sicurezza dei sistemi informatici. Vediamo di cosa si tratta.

L’analisi dei rischi NIS2: cos’è? A cosa serve ?

La letteratura definisce il Risk Management come

un insieme di attività, metodologie e risorse coordinate per guidare e tenere sotto controllo un’organizzazione con riferimento ai rischi

L’analisi del rischio è, quindi, quel processo di governance che comprende l’identificazione, la valutazione ed il controllo delle minacce al capitale e ai guadagni di un’organizzazione. Dunque, il Risk Management consente ad un’azienda di valutare l’impatto delle diverse tipologie di rischio sui processi aziendali, sulle attività, sugli operatori, sui prodotti e sui servizi.

Restando in ambito NIS 2, Risk Management significa, pertanto, implementare quel processo di governance all’interno di una impresa incaricato di identificare, valutare e controllare tutte le minacce alla sicurezza informatica. Il focus della valutazione dei rischi è, ovviamente, incentrato sulla sicurezza digitale.

Quali sono i vantaggi del Risk Management ?

Gestire il rischio, sebbene rappresenti un onere in termini di risorse spese, comporta indubbi vantaggi competitivi per le imprese.

Sul fronte strategico, l’analisi dei rischi supporta la capacità dell’azienda di competere sul mercato nel lungo periodo.

Sul fronte finanziario, il risk management tutela dagli eventi dannosi che possono incidere sulla liquidità aziendale.

Operativamente, la gestione dei rischi consente di contenere e mitigare le esposizioni che tutte le aziende devono quotidianamente gestire.

Da non sottovalutare, infine, l’impatto economico che un danno materiale possa apportare ad una impresa.

Gestire i rischi conviene perché è fondamentale valutare le probabilità di eventi avversi e decidere in anticipo le adeguate contromisure valutando rischi e perdite potenziali.

Facciamo un passo indietro: i prerequisiti

Gli strumenti preliminarmente richiesti per affrontare la realizzazione di un adeguato sistema di Gestione del rischio sono sostanzialmente costituiti da elementi descrittivi del funzionamento di Aziende ed Amministrazioni e rinvengono dalle buone pratiche ormai consolidate di ingegneria gestionale.

La documentazione di partenza richiesta è, pertanto, costituita dalla Mappatura dei processi, dall’Organigramma funzionale e dall’Inventario degli asset.

Ogni Impresa o Ente deve inizialmente assicurarsi di aver avviato procedure di Business Process Management che garantiscano una descrizione aggiornata dei flussi informativi e procedimentali nel manufatto comunemente noto come Mappatura dei processi.

Correlata a tale attività è la produzione dell’Organigramma funzionale della sicurezza informatica, strumento che esplicita la struttura organizzativa e finalizzato ad una gestione corretta del “sistema sicurezza” poiché la sua definizione permette di rendere chiaro a tutti compiti e responsabilità ben precise.

Infine, l’Inventario degli asset comprensivo di tutti gli elementi che compongono un sistema di gestione per la sicurezza delle informazioni e fondamentale per determinare i termini della protezione e le relative modalità.

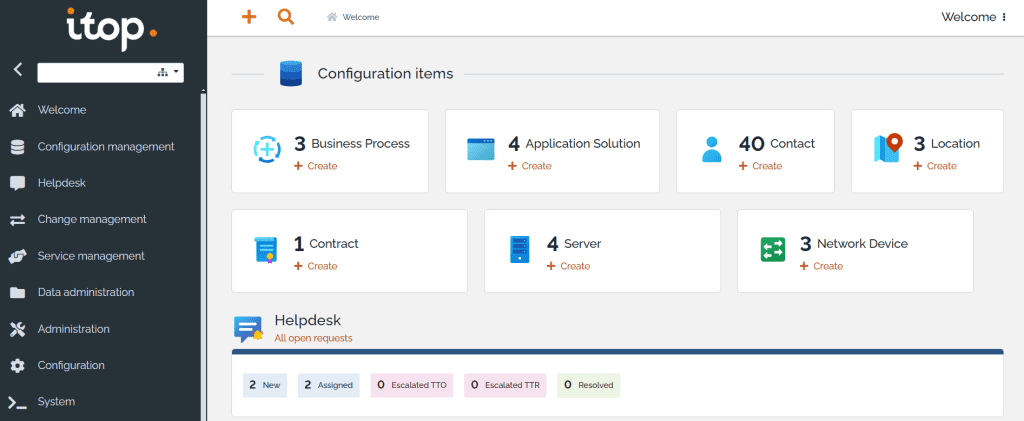

Suggerimento: Per un buon inventario degli asset, vi consigliamo iTop, la soluzione applicativa open-source di gestione degli asset IT ampiamente diffusa tra gli addetti ai lavori.

Partiamo con il piano di Risk Management: cosa deve fare la Governance ?

L’obiettivo delle organizzazioni dovrebbe tendere alla riduzione complessiva di tutti i margini di rischio possibili. Ecco la definizione di un piano di governance del rischio composto di 6 fasi:

Misurazione: stabilire metriche che aiutano a valutare carenze e scoperture al fine di stabilire parametri di controllo utili (es: numero di interruzioni di un sistema informatico al giorno).

Monitoraggio: impostare la valutazione continua dei parametri di controllo ed in generale del programma di gestione del rischio aziendale (es: numero di incidenti, risoluzioni, …).

Assegnazione di ambiti e priorità: identificare e dare priorità ai processi aziendali critici e ai relativi rischi.

Definizione dei rischi: determinare, sulla base dei processi aziendali e dei flussi informativi, le minacce che potrebbero compromettere le strategie aziendali al fine di impostare controlli tali da prevenire o mitigare ogni tipo di rischio.

Sviluppo di contromisure: creare un piano di trattamento dei rischi per identificare i rischi inaccettabili e risolvere le eventuali debolezze o lacune.

Automazione: utilizzare tecnologie di supporto all’automazione dei processi manuali (es: strumenti di Business Process Management, Risk Management, …).

Il Risk Management: indicazioni tecniche

Più in dettaglio, un processo di Risk Management include operativamente:

Identificazione del rischio: definire, sulla base dei flussi di business aziendali, quali sono i rischi potenziali che possono influenzare negativamente uno specifico processo o progetto aziendale.

Analisi del rischio: determinare le probabilità che i rischi si verifichino e le relative conseguenze definendo gli impatti sulla produttività aziendale.

Valutazione del rischio: valutare i rischi attraverso il calcolo probabilistico unito alla valutazione delle possibili conseguenze e decisione di quali soglie le soglie di tolleranza al di sotto delle quali l’impresa decide se il rischio è accettabile e se è disposta a farsene carico.

Mitigazione del rischio: sviluppare un piano per contrastare i rischi, utilizzando specifici strumenti di controllo (es: processi di mitigazione del rischio, tattiche di prevenzione del rischio e piani di emergenza).

Monitoraggio del rischio: impostare periodicamente e con costanza il follow-up sia dei rischi che del piano generale per controllare e tracciare costantemente i rischi, nuovi ed esistenti.

La matrice di rischio: come crearla ?

Il livello di rischio dipende da molti fattori, fra cui:

- il potenziale impatto di un evento sul business dell’azienda

- il grado di tolleranza aziendale rispetto a quel tipo di evento

- le conseguenze dell’evento sull’azienda rispetto ai competitor sul mercato

Definirlo e caratterizzarlo correttamente diventa il task principale della fase di analisi.

Durante la procedura di valutazione del rischio, è possibile può scegliere due modalità di analisi:

- per servizio: ogni fase del processo di analisi, dall’assegnazione del profilo di criticità alla definizione delle azioni di mitigazione dei rischi calcolati, viene effettuata per ogni servizio/flusso informativo;

- per azienda (procedura semplificata): si dovrà rispondere ai controlli di sicurezza previsti senza fornire le indicazioni specifiche per servizio ma ragionando in termini complessivi di realtà aziendale.

L’esito dell’intera fase di analisi si sostanzia nella stesura di una tabella (la matrice di rischio) dedicata a ciascun processo e descrivente l’approfondimento svolto per ciascuno dei rischi evidenziati, insieme alle informazioni legate alla probabilità, agli asset coinvolti.

Delineando i passaggi operativi, è necessario definire i termini di misura dei principali fattori di descrizione degli eventi di sicurezza:

- Probabilità: grado di frequenza legato al verificarsi degli eventi

- Impatto: livello di coinvolgimento dei parametri di Riservatezza, Integrità e Disponibilità dei dati

- Rischio: grado di consistenza del danno subito a causa del verificarsi dell’evento

Successivamente, bisogna quantificare ed esplicitare le metriche di valutazione per ciascuno di essi, in modo da rendere manifesto ed univoco l’utilizzo in fase di misurazione:

- Per la probabilità: Poco probabile – Probabile – Molto probabile

- Per l’impatto: Basso impatto – Medio impatto – Alto impatto

- Per il rischio: Basso rischio – Medio rischio – Alto rischio

Quindi, riportare in tabella e per ciascun processo:

- La categoria di eventi potenzialmente dannosi

- Il dettaglio della minaccia analizzata

- Gli asset interessati da ciascuna minaccia

- La probabilità che la minaccia si verifichi

- L’impatto ipotizzato sui dati in termini di Ridondanza – Disponibilità – Integrità (RID)

- Il rischio finale

Concludendo, associato ad ogni voce, formalizzare le contromisure ed i processi di contenimento e mitigazione degli impatti.

Vi forniamo un prospetto esemplificativo della tabella da compilare al termine di questo studio:

| Categoria | Minaccia | Asset | Probabilità | Impatto (RID) | Rischio |

| Danni | Incendio | PC | Medio | RI | Basso |

| Azioni non autorizzate | Alterazione dati | Server | Alta | ID | Medio |

| … | … | … | … | … | … |

Contrastare i rischi

Completata l’indagine dei rischi e la relativa mappatura, è tempo di contromisure.

Per quanto concerne le azioni di mitigazione alle scoperture di sicurezza, esistono quattro approcci metodologici alla gestione dei rischi:

Evitare

Si procede con la modifica del processo, servizio o sistema in modo da eliminare qualsiasi margine di rischio.

Trasferire

Il rischio viene trasferito in modo parziale o totale attraverso il suo affidamento ad altri soggetti (partner, fornitori, assicurazioni e via dicendo).

Ridurre

Si interviene predisponendo controlli e verifiche tali da ridurre la probabilità che il rischio si concretizzi, andando a ridurre la gravità di un eventuale perdita.

Accettare

Assumersi il rischio e i costi ad esso associati.

Le aziende possono, pertanto, adottare diverse strategie in relazione ai diversi tipi di rischio.

Evitare il rischio. Deviare il maggior numero possibile di minacce al fine di evitare le conseguenze costose e dirompenti di un evento dannoso.

Riduzione del rischio. Ridurre la quantità di effetti che determinati rischi possono avere sui processi aziendali.

Condivisione del rischio. Le conseguenze di un rischio possono essere condivise o distribuite tra diversi partecipanti al progetto o dipartimenti aziendali. Il rischio potrebbe anche essere condiviso con una terza parte, ad esempio un fornitore o un partner commerciale.

Mantenimento del rischio. A volte, le organizzazioni possono decidere che sia più conveniente dal punto di vista aziendale affrontare il margine di rischio.

L’approccio più comune (sia per la minore complessità che per i minori costi) è la riduzione del rischio che prevede la creazione di meccanismi di controllo (progettati in base alla gravità del rischio) che riducano le possibili perdite accoppiati a sistemi di monitoraggio e analisi dei rischi. Gli altri approcci hanno costi e impatti spesso insostenibili o proteggono solo parzialmente dal rischio di perdita.

Misure di prevenzione e politiche di sicurezza

E’ giunto, infine, il momento della predisposizione delle misure di prevenzione e protezione, ovvero la pianificazione di un piano di Incident Response per gestire gli eventuali incidenti informatici e dell’implementazione delle misure di prevenzione e protezione individuate, cioè la predisposizione di un piano di continuità di business e gestione della crisi.

E’ bene non dimenticare che l’intera procedura deve sempre essere accompagnata da una adeguata fase di elaborazione di politiche di sicurezza informatica all’interno di un’organizzazione. Questo può includere la definizione di regole e linee guida per proteggere l’infrastruttura IT, gestire l’accesso ai dati sensibili e rispondere alle minacce informatiche.

A titolo di esempio, segue un breve elenco di politiche, procedure e regolamenti facenti parte del perimetro considerato:

- Politica di classificazione della riservatezza delle informazioni

- Politica per la sicurezza delle informazioni

- Politica per il controllo degli accessi e delle password

- Politica per la gestione degli incidenti

- Politica per la gestione dei dispositivi mobili

- Politica per la gestione degli aspetti di sicurezza nel rapporto con le terze parti

- Politica per la gestione degli asset (incluso il registro degli asset)

- Regolamento per l’uso delle risorse informatiche

- Politica per la gestione dei log

- Politica per la gestione dei backup

Standard di gestione del rischio

L’analisi del rischio, gli audit interni e altri mezzi di valutazione dei rischi sono diventati componenti fondamentali di una buona strategia aziendale: in supporto delle imprese che intraprendono questo difficile viaggio, la letteratura internazionale presenta diversi standard ormai consolidati in materia di risk management.

Gli standard di gestione del rischio sono stati sviluppati da diverse organizzazioni, tra cui citiamo il National Institute of Standards and Technology (NIST) e l’ISO. Questi standard sono progettati per aiutare le organizzazioni a identificare minacce specifiche e permettono di valutare vulnerabilità uniche per determinarne il rischio e identificare i modi per ridurre tali rischi.

I principi ISO 31000, ad esempio, forniscono delle linee guida relative ai possibili miglioramenti di un processo di gestione dei rischi. Le best practice possono essere utilizzate da qualsiasi azienda, indipendentemente dalle dimensioni dell’organizzazione o dal settore di riferimento. La norma ISO 31000 è progettata per aumentare la probabilità di centrare gli obiettivi, migliorare l’identificazione di opportunità e minacce, allocare e utilizzare efficacemente le risorse per il trattamento del rischi: essa consente alle organizzazioni di confrontare le loro pratiche di gestione del rischio con benchmark riconosciuti a livello internazionale.

In sintesi, in cosa consiste il Risk Management ?

Ricapitoliamo il lungo excursus rimettendo insieme i passaggi principali.

Come visto nei primi paragrafi, la documentazione di partenza si basa sulla produzione dei seguenti documenti:

- Mappatura dei processi

- Organigramma funzionale

- Inventario degli asset

Validati i prerequisiti, è dunque possibile procedere con la fase di analisi dei rischi e sicurezza dei sistemi informatici procedendo per gradi successivi.

I passaggi sono:

- Identificazione del rischio

- Analisi del rischio

- Valutazione del rischio

- Mitigazione del rischio

- Monitoraggio del rischio

Infine, giungiamo alla fase di contenimento dei rischi che consiste principalmente in:

- Definizione delle politiche di sicurezza informatica

- Implementazione delle misure di prevenzione

Il tutto, monitorato e migliorato continuamente secondo l’approccio virtuoso del Plan-Do-Check-Act.

Ci siamo !

Pronto per partire ?

La tua organizzazione è pronta ? Continua a seguirci perché nei prossimi articoli continueremo ad approfondire l’argomento ed entreremo nel dettaglio di ciascuna procedura !