Nelle puntate precedenti abbiamo individuato i soggetti destinatari della Direttiva: la normativa europea identifica direttamente le medie e grandi imprese dei settori critici individuati dagli allegati I e II della Direttiva NIS 2.

A supporto delle imprese che necessitano di avviare le procedure di adeguamento normativo, abbiamo redatto una comoda checklist per comprendere quali attività pianificare nei prossimi mesi al fine di rispettare le scadenze e le disposizioni in materia di cybersicurezza.

Nei post precedenti (Direttiva NIS 2: indicazioni operative – Parte I) è stata avviata l’analisi di cosa devono fare i soggetti destinatari delle disposizioni normative per adempiere agli obblighi di legge.

Siamo quindi entrati nel merito di ciascun adempimento: clicca qui per capire come effettuare l’analisi dei rischi.

In questo articolo ci soffermiamo sulle principali scadenze temporali previste dalla Direttiva NIS 2 e dal decreto di recepimento n. 138/2024.

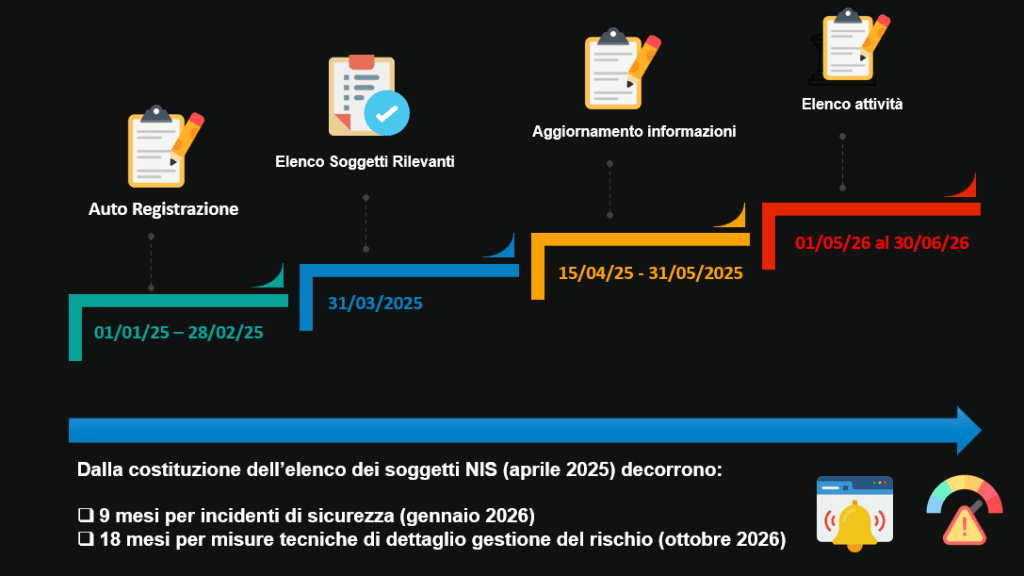

Auto registrazione: dal 01/01/25 al 28/02/25

I soggetti potenzialmente interessati (rileggi il nostro articolo i soggetti destinatari della Direttiva) si registrano sul portale messo a disposizione dall’Agenzia per la Cybersicurezza Nazionale (ACN).

L’iscrizione è curata dal “Punto di contatto” identificato presso ciascun soggetto.

Il punto di contatto dovrà caricare il titolo giuridico che lo abilita ad operare per conto del soggetto nel contesto NIS (a meno che non sia il rappresentante legale o un procuratore generale).

Inoltre, è necessario indicare:

- per le pubbliche amministrazioni, il codice IPA

- per i soggetti pubblici e privati, il codice fiscale

Il processo di censimento del punto di contatto e associazione al soggetto NIS si conclude con l’invio di un link di richiesta di convalida al domicilio digitale del soggetto stesso.

La dichiarazione che il punto di contatto dovrà compilare è suddivisa in 4 sezioni:

- contesto

- caratterizzazione

- tipologie di soggetto

- autovalutazione

Di seguito il video che spiega il processo di registrazione, il primo obbligo imposto dalla direttiva NIS2 alle imprese europee, e quindi anche a quelle italiane.

Sanzioni previste per chi non si registra

Omissioni, errori o imprecisioni nella registrazione sulla piattaforma possono comportare pesanti sanzioni, come stabilito dall’Articolo 38 del Decreto. Pertanto, è fondamentale che le organizzazioni, sia pubbliche sia private, avviino tempestivamente il processo di registrazione, rispettando le modalità e le scadenze previste per assicurare la piena conformità alla normativa.

Elenco soggetti rilevanti: entro marzo 2025

ACN fornisce riscontro alle entità relativamente alla loro rilevanza in ambito NIS 2 e redige l’elenco dei soggetti rilevanti.

a tali soggetti spettano gli adempimenti in materia di gestione dei rischi e notifica degli incidenti informatici

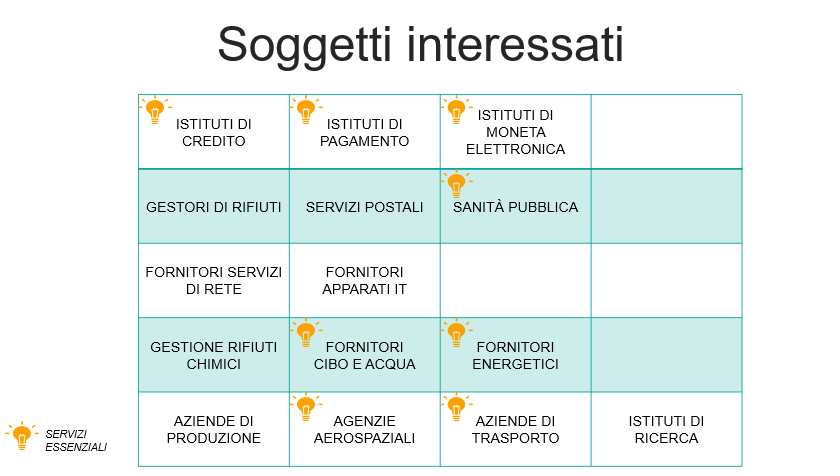

Ricordiamo l’elenco dei settori principalmente interessati:

Aggiornamento informazioni: dal 15/04/25 al 31/05/2025

I soggetti interessati trasmettono tramite il portale tutte le informazioni rilevanti.

ad esempio gli stati in cui forniscono i loro servizi

Elenco attività: dal 01/05/26 al 30/06/26

I soggetti interessati comunicano tramite portale gli elementi necessari alla loro caratterizzazione

ad esempio l’elenco delle proprie attività e dei proprie servizi

Adempimenti in materia di incidenti di sicurezza: entro gennaio 2026

I soggetti rilevanti si adeguano per rispettare le tempistiche specifiche definite per le segnalazioni degli incidenti significativi:

- Preallarme: entro 24 ore dalla rilevazione

- Notifica: entro 72 ore dalla rilevazione

- Relazione finale: entro un mese dalla rilevazione

Adempimenti in materia di gestione del rischio: entro ottobre 2026

I soggetti rilevanti implementano misure di gestione del rischio tecniche, operative

ed organizzative.

Ne parliamo in un articolo dedicato al tema dell’analisi dei rischi.

In estrema sintesi, la documentazione di partenza si basa sulla produzione dei seguenti documenti:

- Mappatura dei processi

- Organigramma funzionale

- Inventario degli asset

Validati i prerequisiti, è dunque possibile procedere con la fase di analisi dei rischi e sicurezza dei sistemi informatici procedendo per gradi successivi.

I passaggi sono:

- Identificazione del rischio

- Analisi del rischio

- Valutazione del rischio

- Mitigazione del rischio

- Monitoraggio del rischio

Infine, giungiamo alla fase di contenimento dei rischi che consiste principalmente in:

- Definizione delle politiche di sicurezza informatica

- Implementazione delle misure di prevenzione

In sintesi

La timeline che segue riassume tutti i passaggi:

Pronto per partire ?

La tua organizzazione è pronta ? Continua a seguirci perché nei prossimi articoli continueremo ad approfondire l’argomento ed entreremo nel dettaglio di ciascuna procedura !